Investigadores de ciberseguridad han creado su propia aplicación para controlar las URL a las que se conectan las demás

The Physics arXiv Blog

technologyreview.es

En esencia existen dos ambientes totalmente distintos de los que descargarse aplicaciones. El primero es la tienda de aplicaciones de Apple, que las revisa con detenimiento antes de permitir sólo aquellas que considera conveniente que aparezcan. El segundo es la tienda Google Play, que es más abierta porque Google ejerce menos control sobre la revisión de aplicaciones, y sólo excluye las que son obviamente maliciosas.

Pero puesto que Google Play es más abierta, las aplicaciones que ofrece tienen un rango de calidad mucho más amplio. Muchas se conectan con sitios relacionados con anuncios y sitios de seguimiento, mientras que otras se conectan con sitios mucho más dudosos asociados con malware.

El problema es que esta actividad a menudo se realiza sin que el propietario sea consciente de lo que está ocurriendo. La mayoría de usuarios de teléfonos inteligentes se quedarían muy sorprendidos si lo descubrieran, en caso de que pudieran hacerlo.

Luigi Vigneri y varios compañeros de Eurecom en Francia acaban de ofrecer una solución. El equipo ha creado una forma automatizada de comprobar las aplicaciones de Google Play y supervisar los sitios a los que se conectan. Sus resultados revelan la extraordinaria magnitud de las conexiones secretas que realizan muchas aplicaciones sin que sus dueños lo sepan.

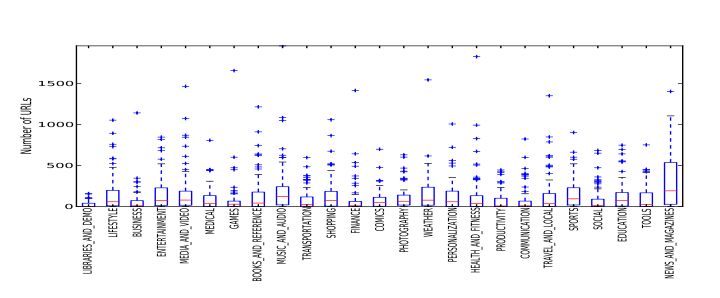

Vigneri empezó por descargar más de 2.000 aplicaciones gratuitas de las 25 categorías de la tienda Google Play. Después inició cada aplicación en un Samsung Galaxy SIII con Android 4.1.2 configurado para canalizar todo el tráfico a través del servidor del equipo. Esto registró todas las URL con las que intentó contactar cada aplicación.

Después compararon las URL con una lista de sitios conocidos por estar relacionados con anuncios en una base de datos llamada EasyList y una base de datos de sitios de seguimiento de usuario llamada EasyPrivacy. Las dos bases de datos fueron compiladas para el proyecto de código abierto AdBlock Plus. Por último, contaron el número de coincidencias en cada lista para cada aplicación

Los resultados son interesantes. En total, las aplicaciones se conectan a una increíble cantidad de URL distintas, 250.000, a través de casi 2.000 dominios de nivel superior. Y aunque la mayoría intentó conectarse sólo con unos pocos sitios de anuncios y de seguimiento, algunas fueron mucho más prolíficas.

Los investigadores dieron como ejemplo «Music Volume Eq», una aplicación diseñada para controlar el volumen, una tarea que no requiere una conexión a ninguna URL externa. Sin embargo la aplicación realiza muchísimas conexiones. «Encontramos que la aplicación Music Volume EQ se conecta con casi 2.000 URL distintas«, aseguran.

Y no es la única que se pasa de la raya. El equipo dice que alrededor del 10% de las aplicaciones que probaron se conectaron con más de 500 URL diferentes. Y 9 de cada 10 de los dominios de anuncios que contactaron con más frecuencia son mantenidos por Google.

Los sitios de seguimiento de usuarios con los que se conectaron están menos generalizados. Más del 70% de las aplicaciones no se conectaron a ningún sitio de seguimiento de usuarios. Pero las que sí lo hacen pueden ser bastante extravagantes, y algunas se conectan con más de 800 sitios de seguimiento de usuarios. Es más, muchos de estos sitios están creados por organizaciones a las que Google ha dado un «estatus de desarrollador superior». El peor infractor es una aplicación llamada Eurosport Player, que se conecta con 810 sitios de seguimiento de usuarios distintos.

Una pequeña proporción de las aplicaciones incluso parece estar diseñada para conectarse con sitios sospechosos asociados con malware.

La mayoría de usuarios de estas aplicaciones tendrán poco conocimiento, o ninguno, sobre este tipo de comportamiento. Así que Vigneri y sus compañeros han desarrollado su propia aplicación para supervisar el comportamiento de otras en el smartphone de un usuario y revelar exactamente con qué sitios externos se están intentando conectar.

Llaman a su nueva aplicación NoSuchApp, o NSA en honor a «las siglas de una agencia de vigilancia similar» (la Agencia de Seguridad Nacional estadounidense).

Esto debería dar confianza a los usuarios de Android sobre las aplicaciones que utilizan. «Con esta aplicación, nuestro objetivo es proporcionar un mecanismo para que los usuarios finales sean conscientes de la actividad de red de las aplicaciones Android que tienen instaladas», afirman Vigneri y sus colegas.

El equipo planea poner la aplicación a disposición del público en Google Play en un futuro próximo.

Ref: arxiv.org/abs/1504.06093 : Taming the Android AppStore: Lightweight Characterization of Android Applications